Disclaimer: Dieser Thread wurde aus dem alten Forum importiert. Daher werden eventuell nicht alle Formatierungen richtig angezeigt. Der ursprüngliche Thread beginnt im zweiten Post dieses Threads.

TrueCrypt knacken

Hi,

ein Bekannter hat seine externe Festplatte mit TrueCrypt und so einem sicheren Passwort geschützt, dass er das Passwort nicht mehr weiß.

Im Netz bin ich auf die Tools truecrack und oclHashcat gestoßen. Hat jemand hier schon Erfahrungen mit einem dieser Tools oder auch einem ganz anderen gemacht?

Naja, die Erfahrung ist, dass wenn das Passwort nicht grade sehr einfach zu erraten ist, das ganze relativ hoffnungslos ist.

truecrack scheint da auf einer GTX680 so rund 200k Passwoerter pro Minute probieren zu koennen. Ein sicheres Passwort waehlt aus Gross/Kleinbuchstaben, Sonderzeichen und Zahlen (d.h. rund 70 Zeichen als Alphabet) zufaellige 8 Zeichen. Alle Moeglichkeiten fuer so ein sicheres Passwort durchzuprobieren dauer: (70^8) / 200000 / 60 / 24 / 365 = 5484 Jahre.

Wenn man weiß nach welchen Schemata man seine Passwörter immer so zusammen bastelt, seien das nun bestimmte Wortgruppen oder die Konkatenation der einzelnen Bestandteile, dann kann man die Suche schon mit bestimmten Regeln vereinfachen. Selbst wenn man stets pwgen verwendet, dann kann man zumindest anhand der verwendeten Flags Einschränkungen treffen. Wichtig auf jedenfall ist eine sehr starke Eingrenzung der PW-Länge. Darüber hinaus sind Versuche das PW auf CPUs zu knacken ziemlich hoffnungslos. Ohne GraKa wird das sowieso nix.

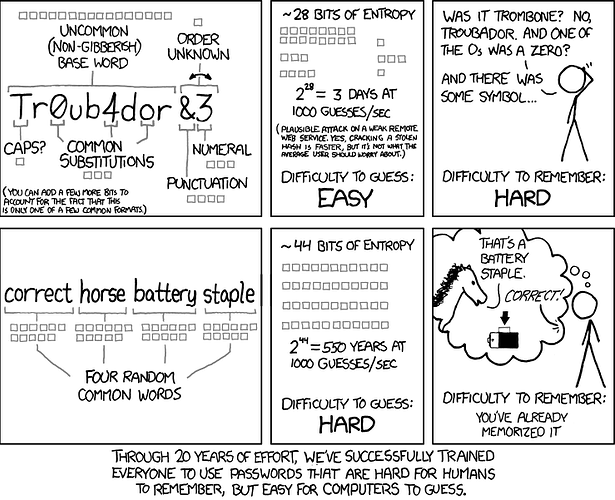

mal ne ernsthafte Frage. stimmt die aussage??? also brauch man sich gar nicht soviele wüste zahlenkombinationen usw merken???

Einfache Mathematik. Der Brute-Force-Aufwand wächst exponentiell mit zunehmender Passwortlänge.

Bei Brute-Force für ein Passwort mit 10 Zeichen und einem Alphabet der Größe 82 (2x 26 Groß-/Kleinschreibung, 10 Ziffern, ~ 20 Sonderzeichen) braucht man im Worst Case 82^10 = 13.744.803.133.596.058.624 Versuche.

Bei einem Passwort mit 20 Zeichen und einem Alphabet der Größe 26 (nur Kleinschreibung) im Worst Case 26^20 = 19.928.148.895.209.409.152.340.197.376 Versuche.

19.928.148.895.209.409.152.340.197.376 > 13.744.803.133.596.058.624

Daher gilt im Allgemeinen schon: Lieber zu lang als zu kurz - darf auch einfach merkbar sein.

Natürlich ist ein Passwort, dass einfach aus 3 aneinandergereihten Wörtern besteht, auch nicht sehr sicher gegen einen Wörterbuchangriff. Aber sobald man da noch die ein oder anderen Abwandlungen einbaut wird es schon ziemlich schwer, das durch reines Ausprobieren zu knacken.

Naja, eigentlich falsch. XKCD-Passwoerter sind 4 zufaellig gewaehlte Woerterbuchwoerter, d.h. aus einem “Alphabet” mit einem Zeichen entsprechend einem Wort. Der Duden hat rund 100000 Woerter, 100000^4 ergibt 100.000.000.000.000.000.000 (10^20). Das ist pi mal Daumen (also Faktor 10) in einer aehnlichen Groessenordnung wie die 1.4*10^19 eines 82^10-Passwortes.

Und streng genommen sind die XKCD-Passwoerter noch schlechter, weil ja eigentlich nur haeufig verwendete Nomen oder Adjektive vorkommen, keine selten verwendeten obskuren Dinge. Nimmt man die 20000 Woerter des normalen Alltagswortschatzes landet man bei 20000^4 = 160.000.000.000.000.000 = 1.6 * 10^17. Das ist Faktor 100 schlechter als ein 82^10-Passwort. Beachtet man dann noch, dass die 4 Woerter ueblicherweise nicht zusammenhanglos zufaellig gewaehlt werden sondern dass vermutlich meistens irgendwas rauskommt was aussieht wie ein Satz oder zumindest einen Zusammenhang hat (Pferd Weide Hoppeln Schaf) wirds schon wirklich schlecht.

AußerdemTipptManSichBeiSolchLangenPasswörternWieDiesemHierJaEinenWolfUndDieGanzenGroßbuchstabenNervenObendreinWieDiePest. Dann doch lieber um 78 Zeichen kürzere pwgens.

Die Aussage ist nicht ganz richtig, aber auch nicht falsch. Die Wörterbuchattacken kann man ja schon aushebeln, indem man ein paar wenige Sonderzeichen einfügt oder selbst erfundene Wörter verwendet. Solange das keine Jahreszahlen und reguläre Satzzeichen sind sollte man das per Wörterbuch nicht mehr in relevanter Zeit knacken können.

Falls es jmd. interessiert wie 's momentan so um TrueCrypt steht[1]:

Es gibt ein Crypto-Review (Teil II).

Ist sogar noch recht frisch (Mitte Maerz diesen Jahres) das Teil.

Fuer den “Bekannten” wahrscheinlich nicht so interessant, aber kann ja nicht schaden ![]()

[1] Abgesehen davon, dass es tot ist.